Seguridad Inteligente

Protege los activos críticos para el negocio.

SABÍAS QUE…

» 82% de ataques informáticos es a través de las aplicaciones web, que dejan información confidencial vulnerable.

» 81% de los ataques informáticos se producen desde el interior de la compañía, con credenciales de usuarios que salieron sin ser desactivados.

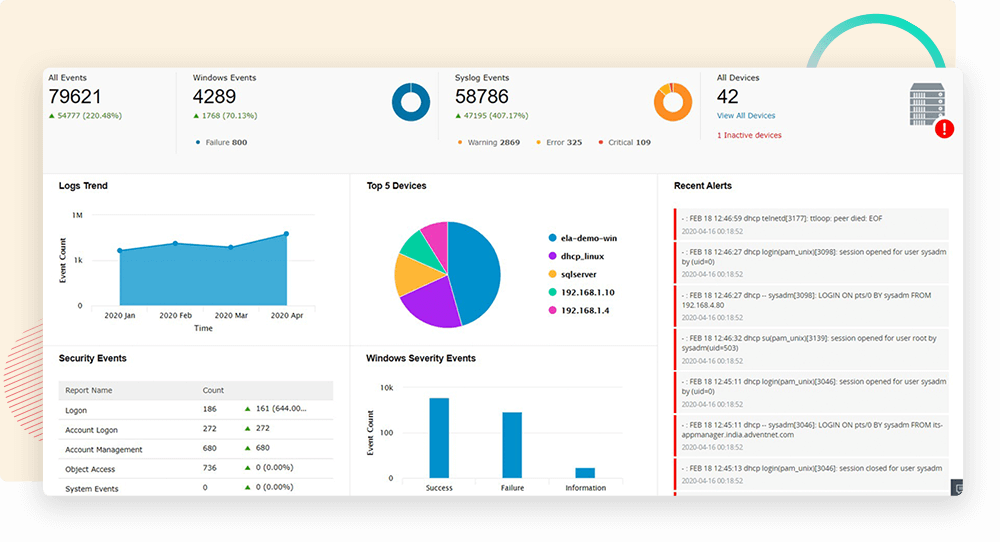

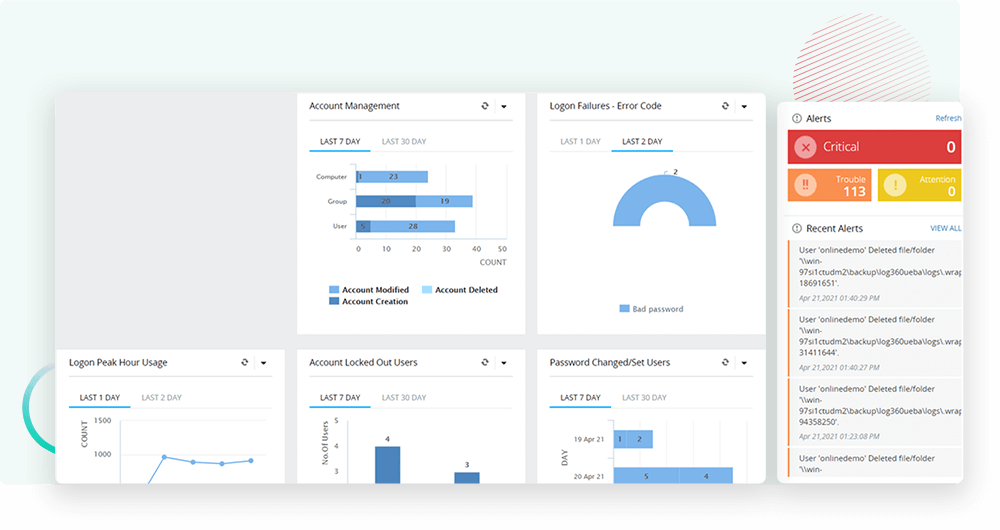

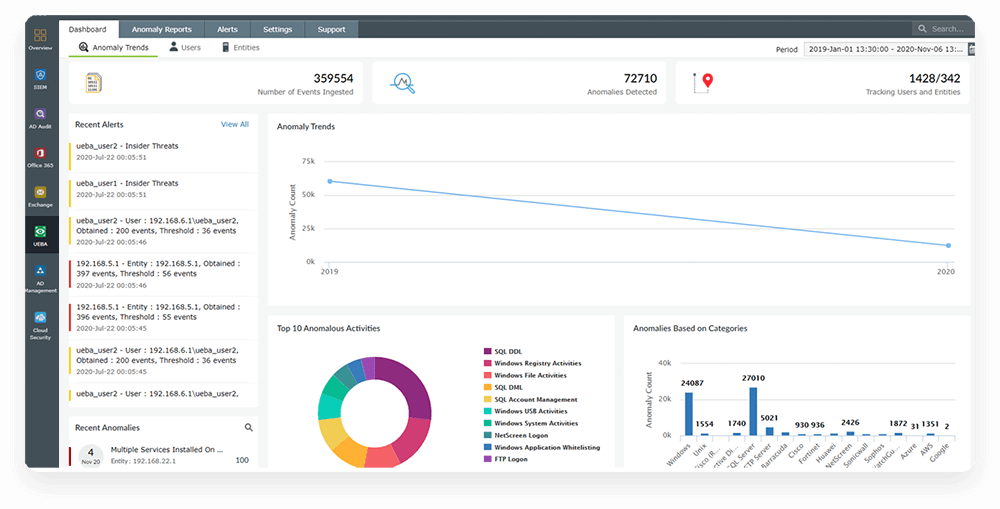

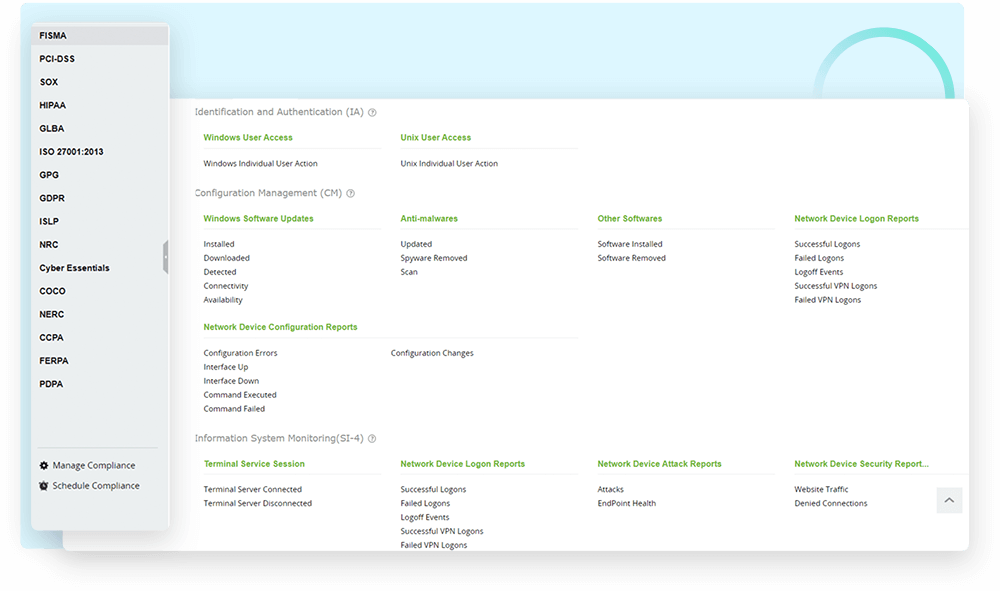

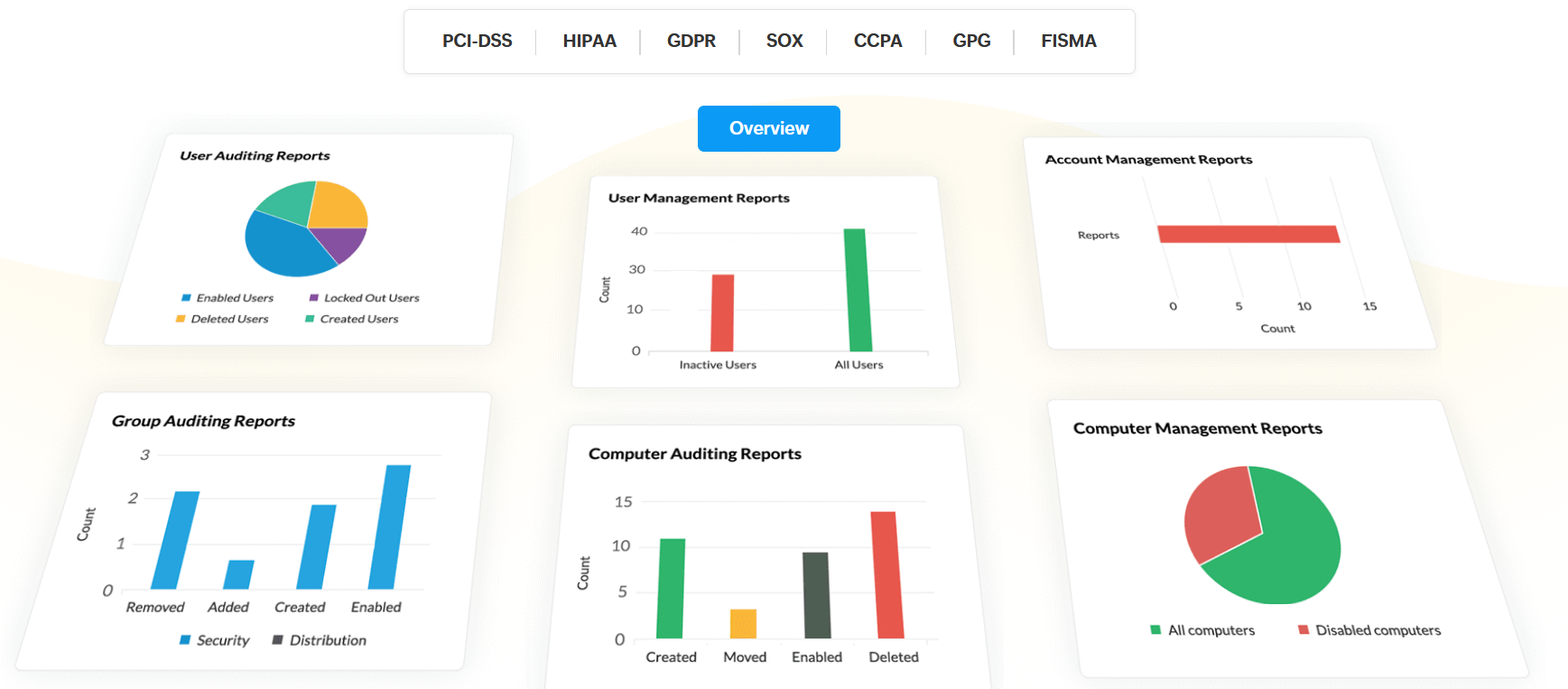

LOG360 (SIEM)

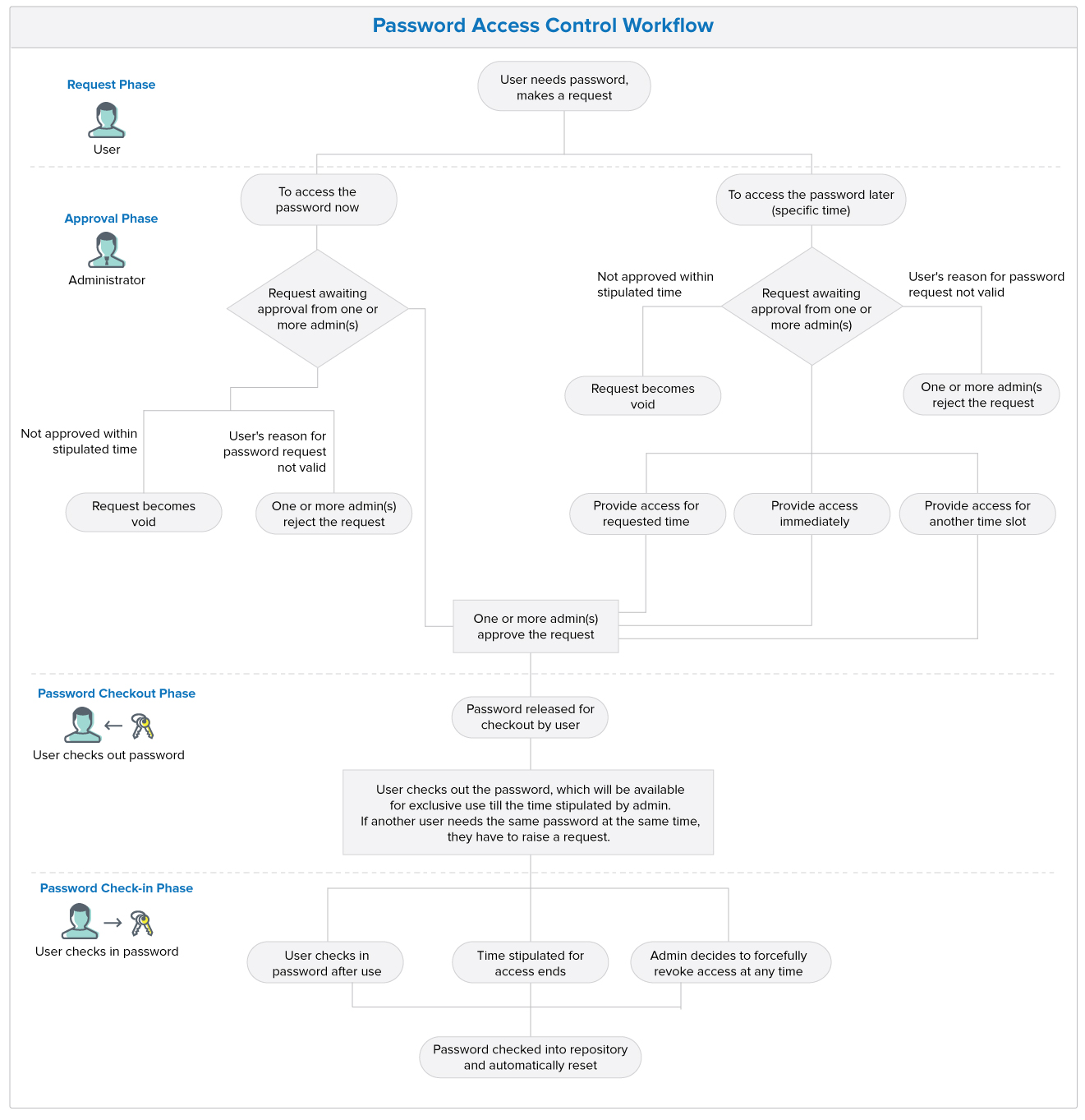

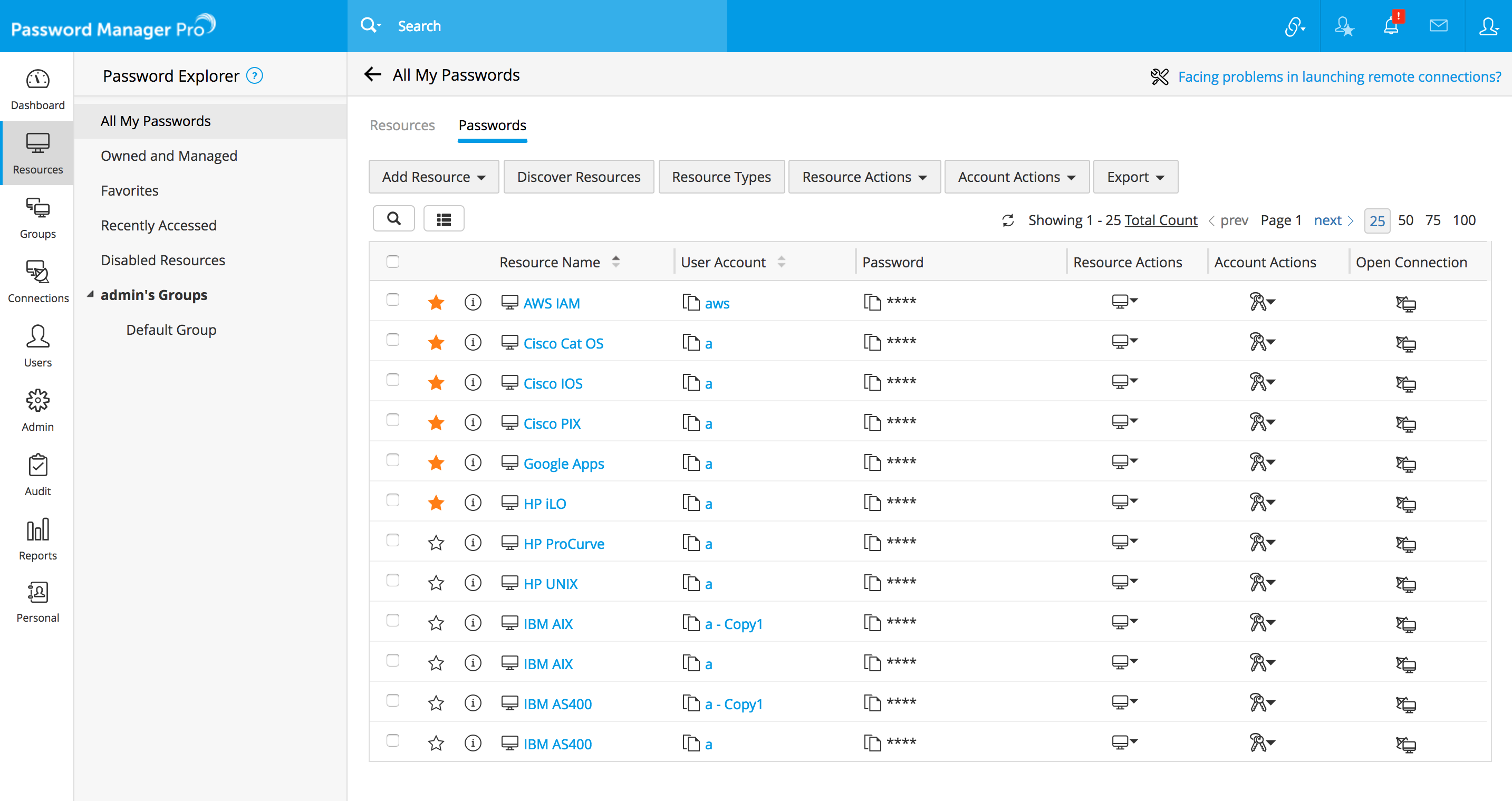

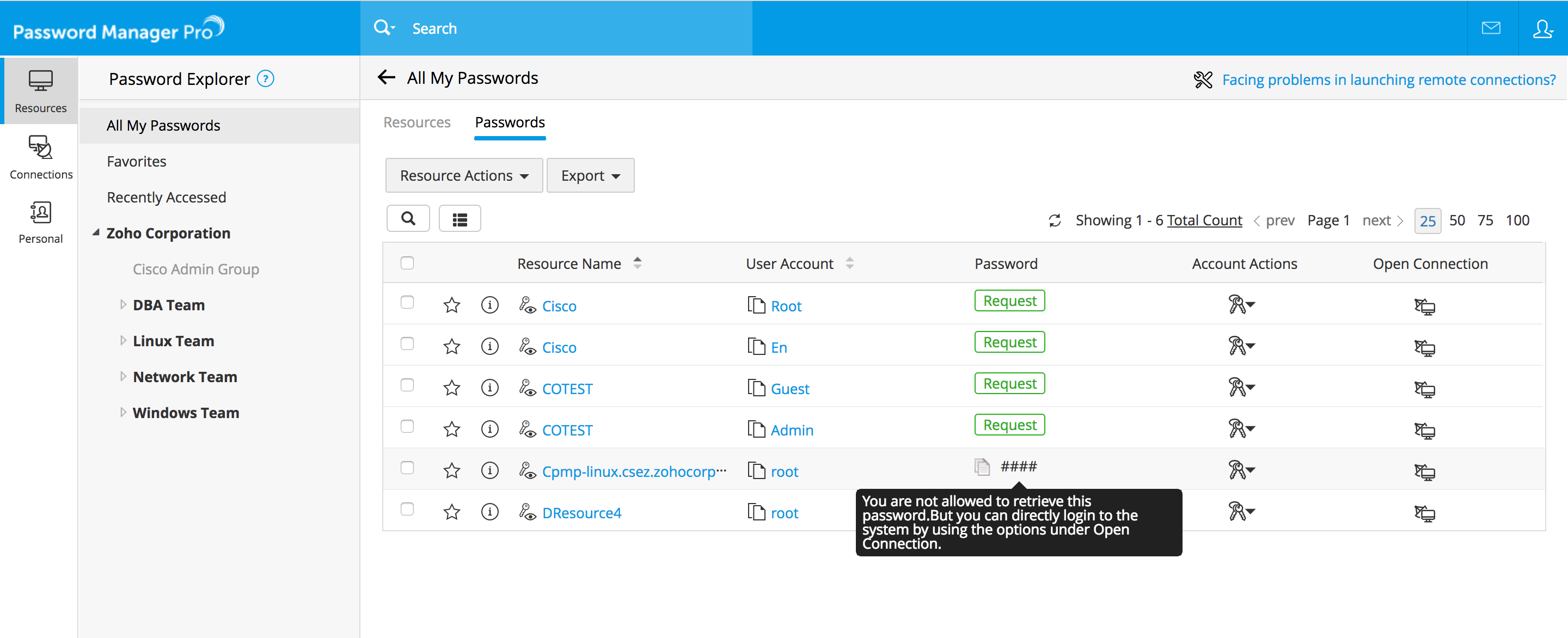

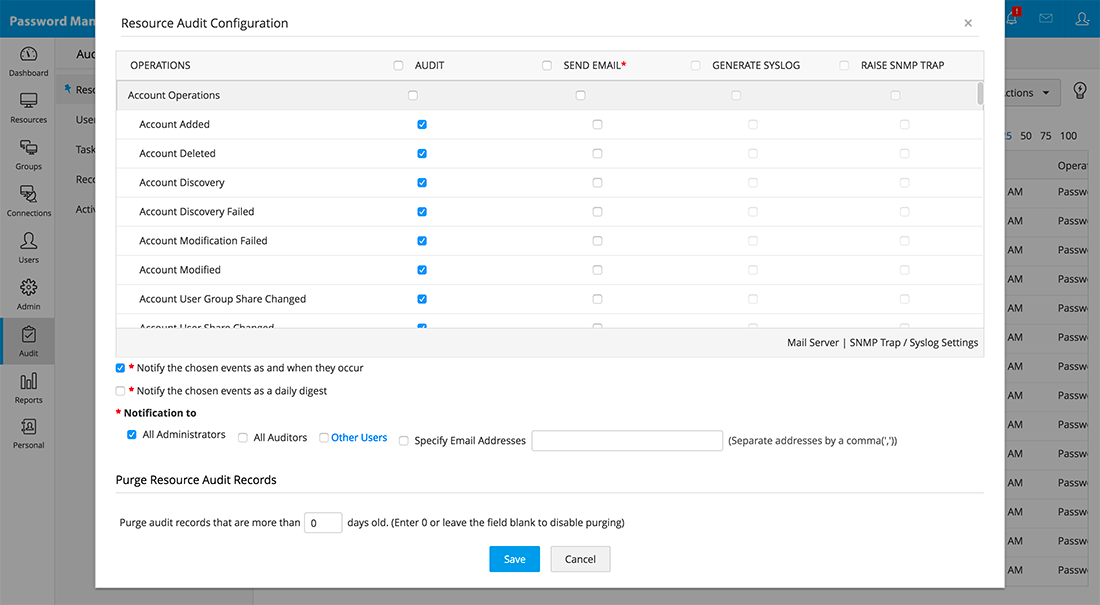

PRIVILEGED ACCESS MANAGEMENT (PAM 360)

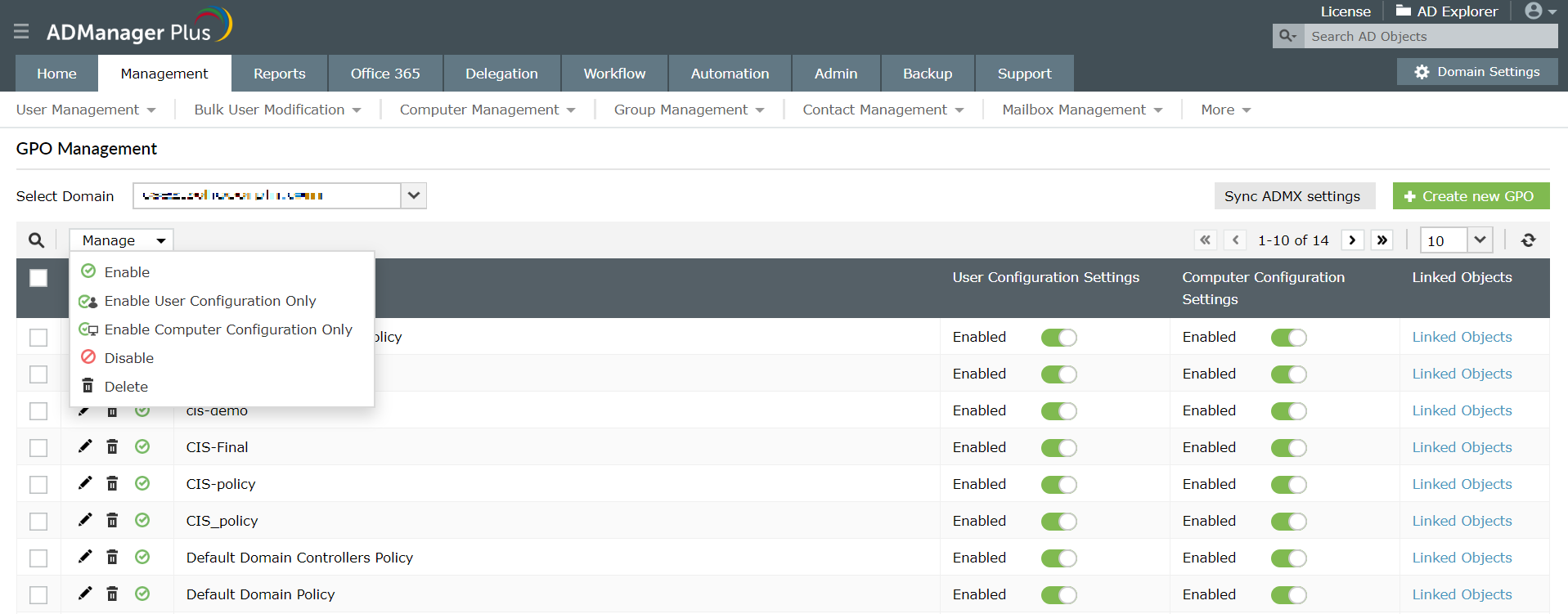

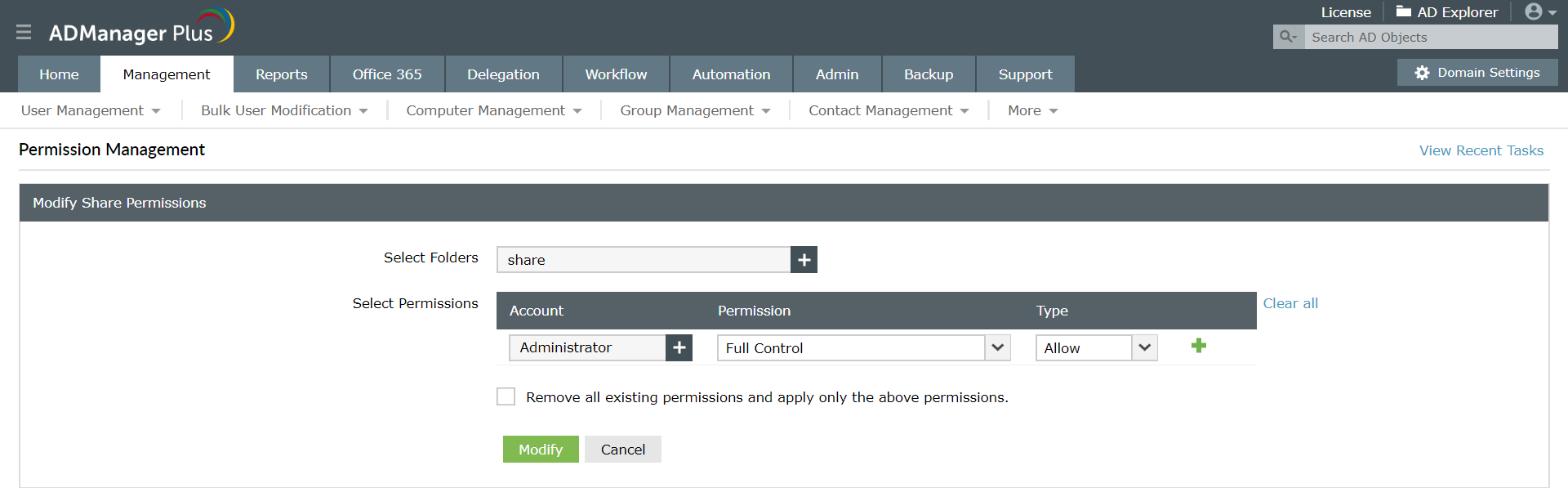

ACTIVE DIRECTORY MANAGEMENT (AD MANAGEMENT PLUS)

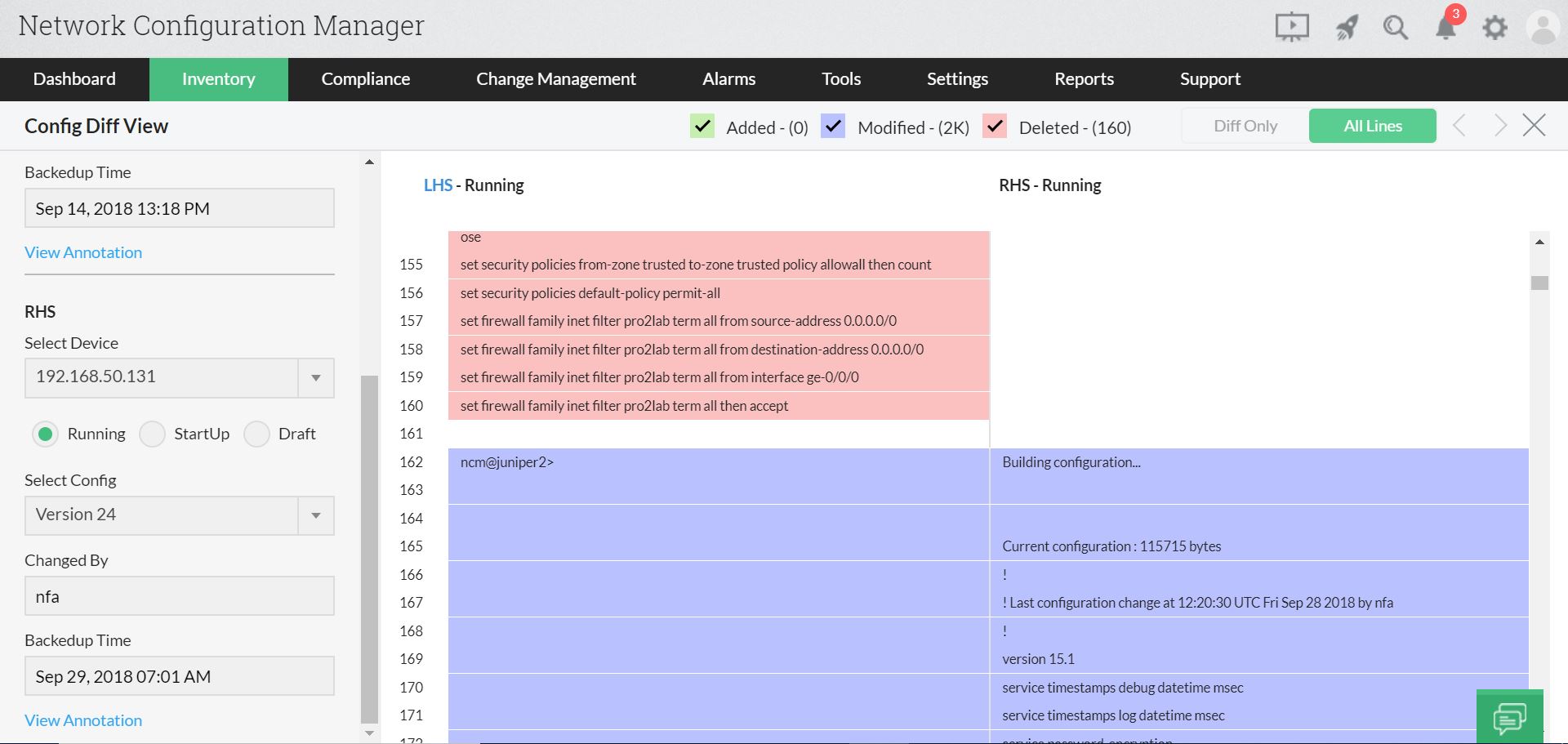

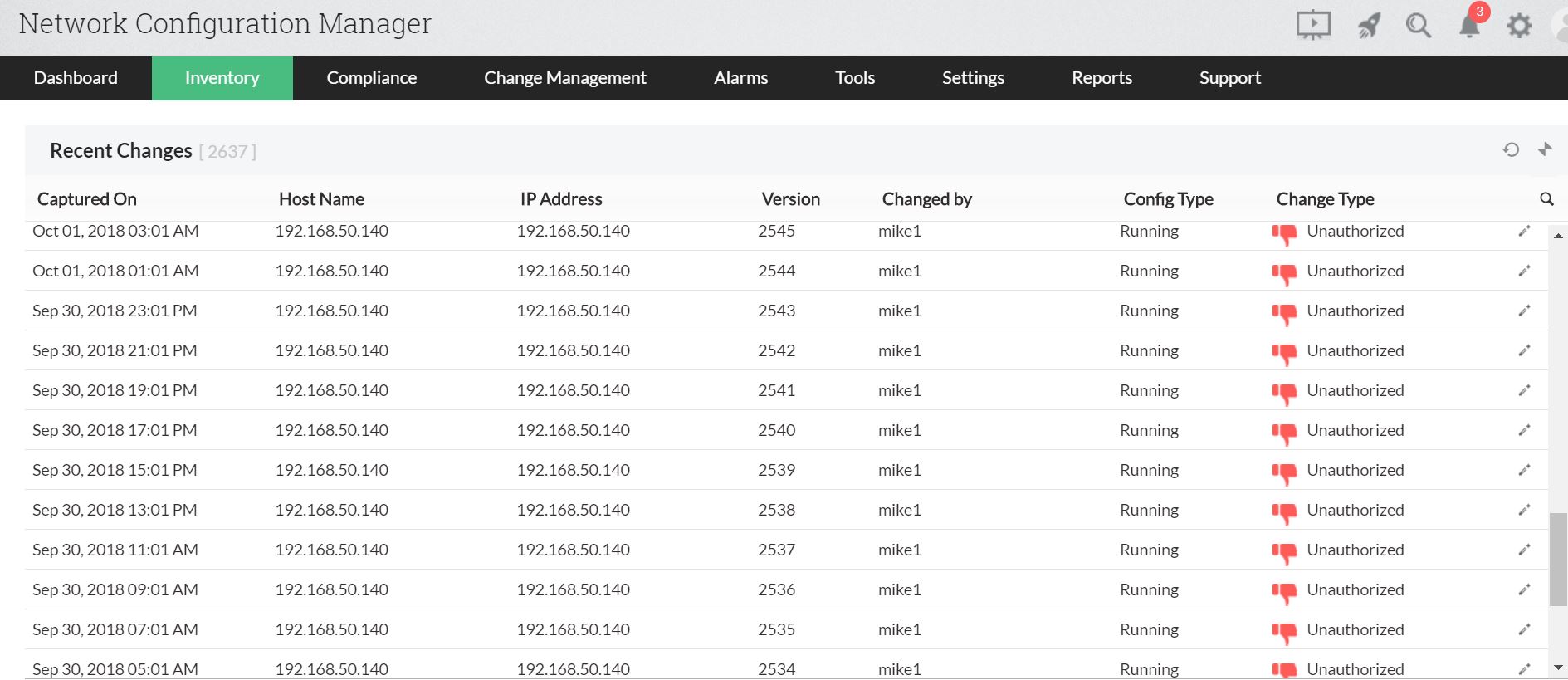

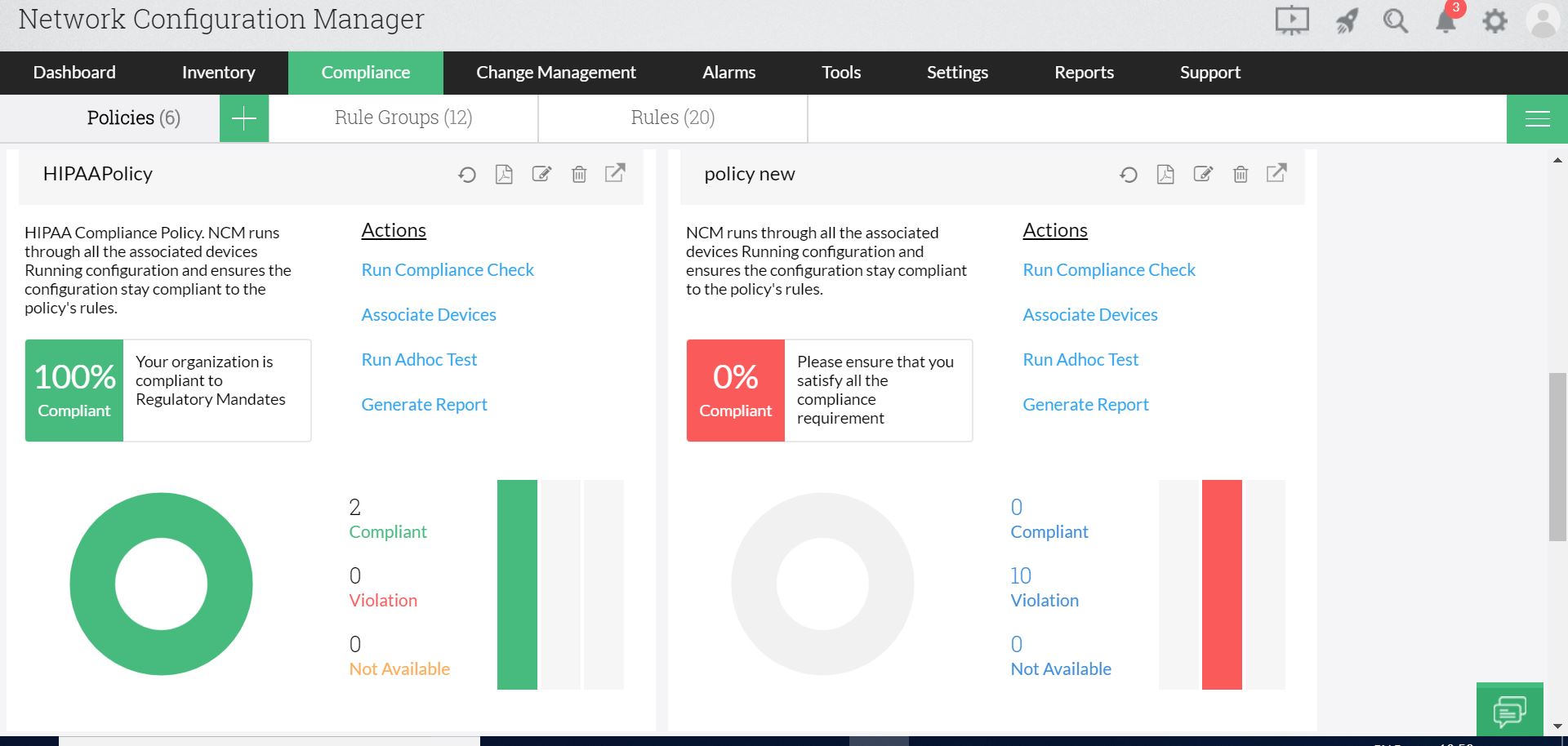

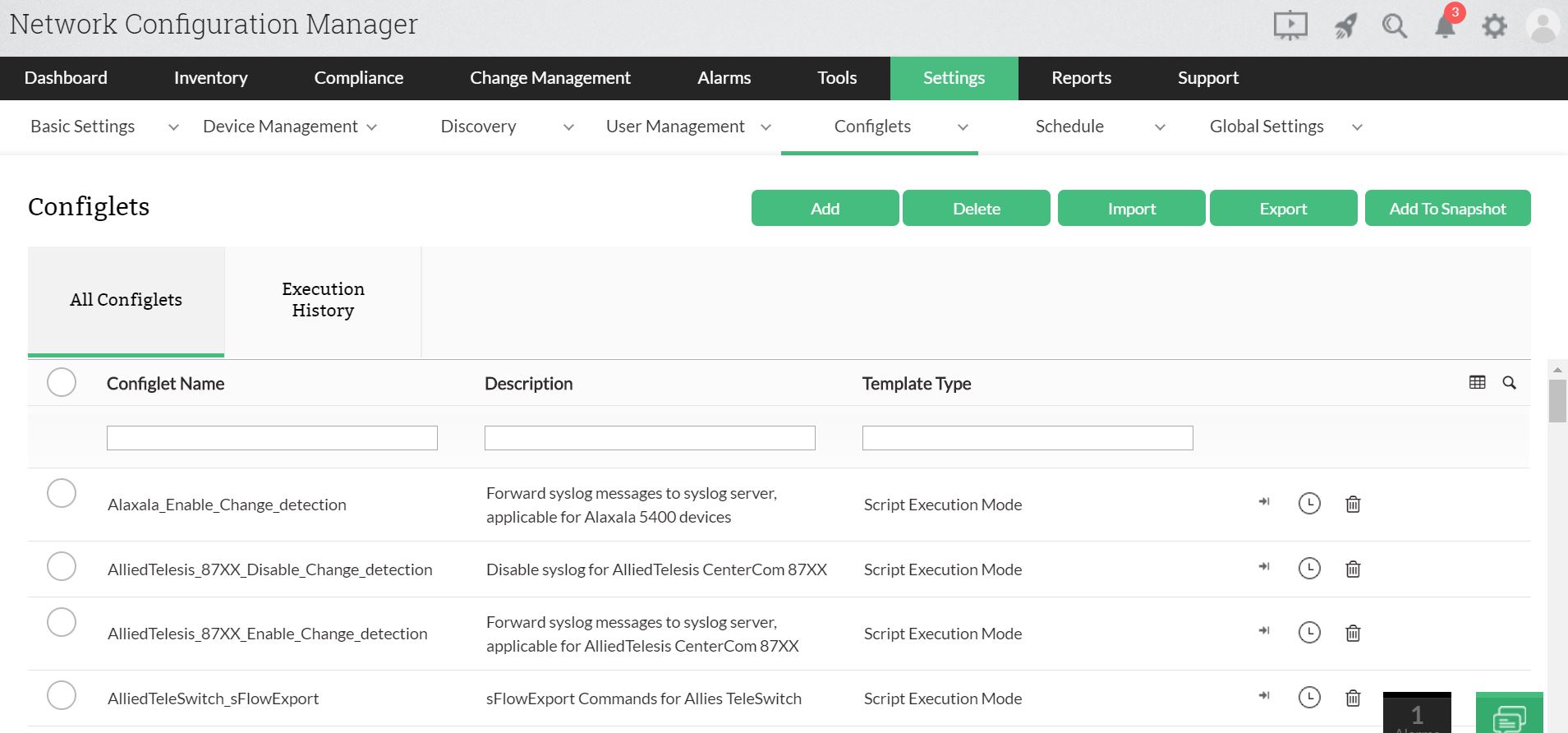

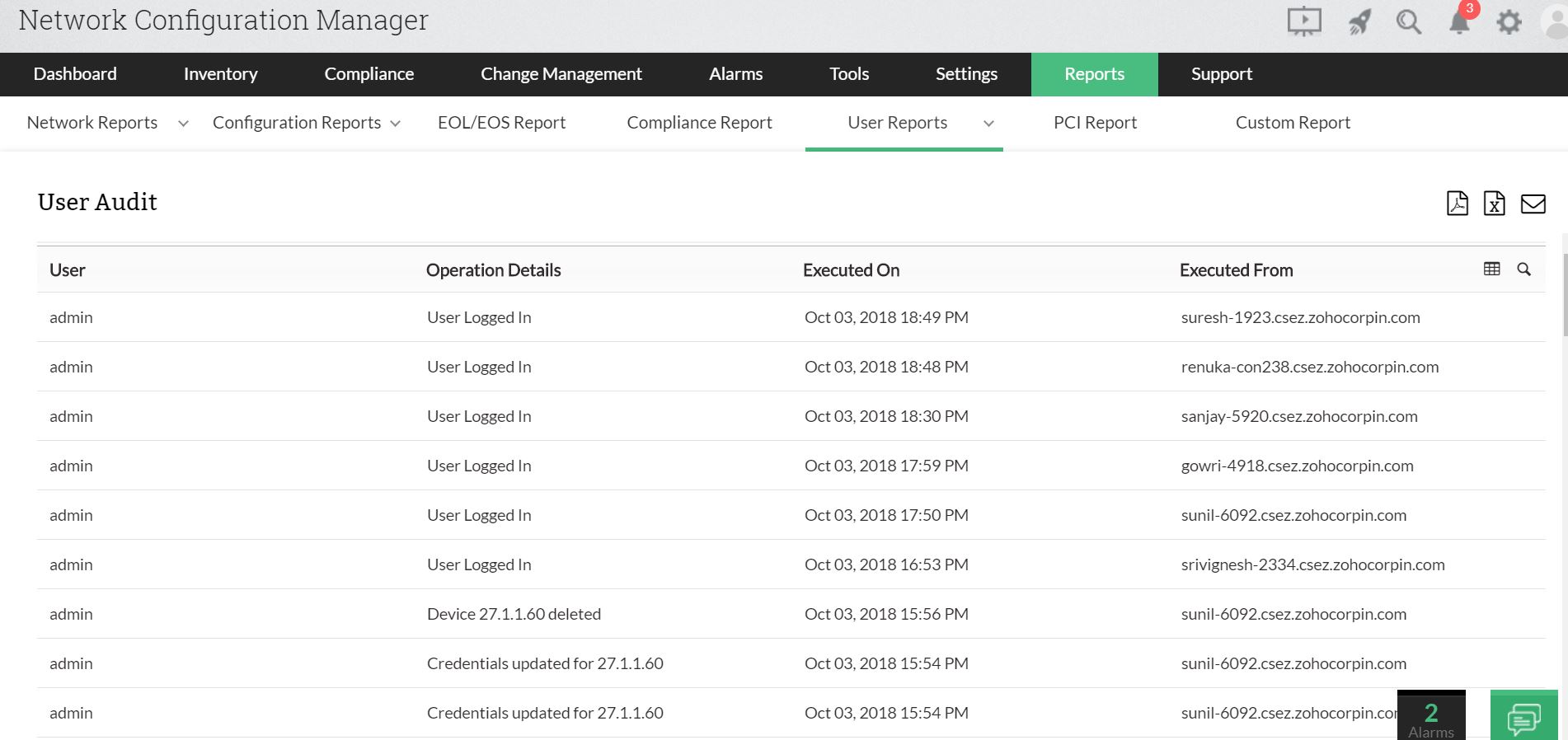

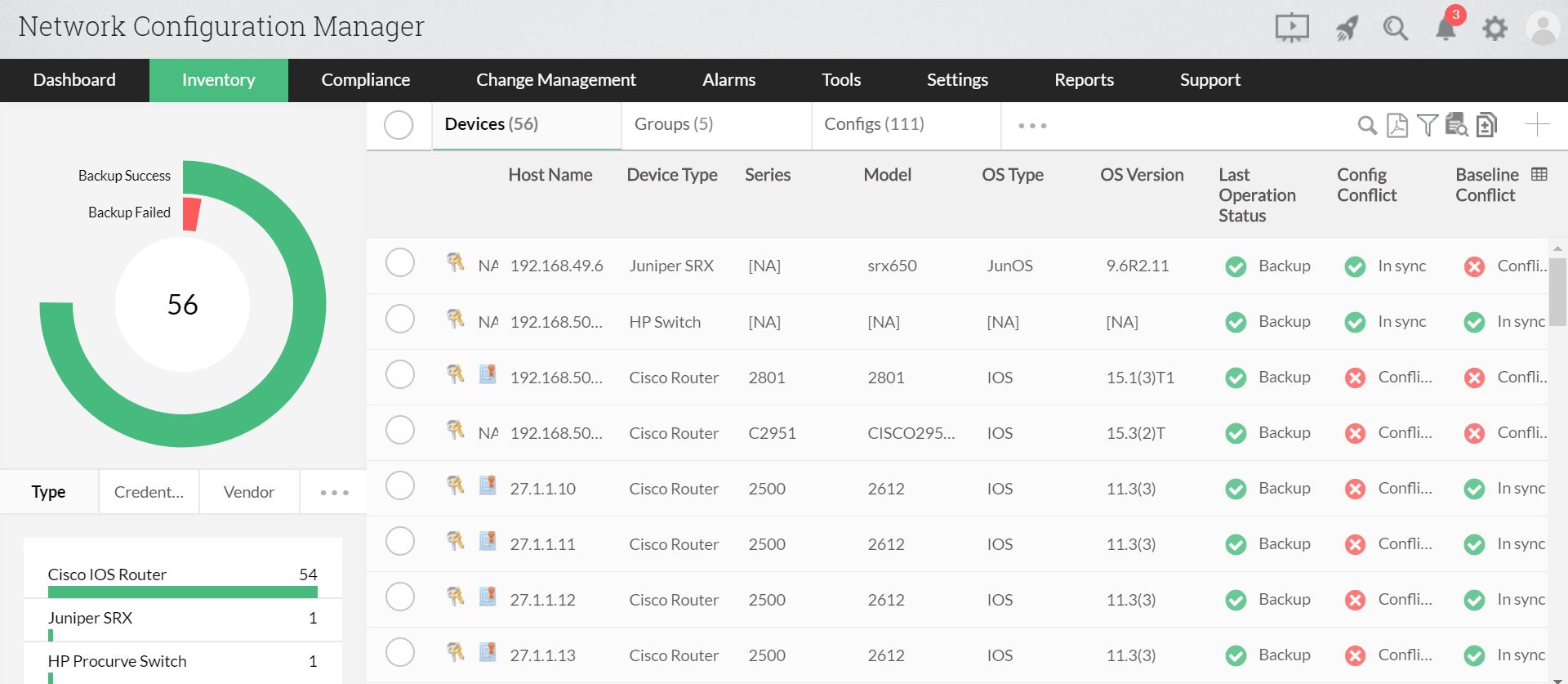

NETWORK CONFIGURATION MANAGER (NCM)

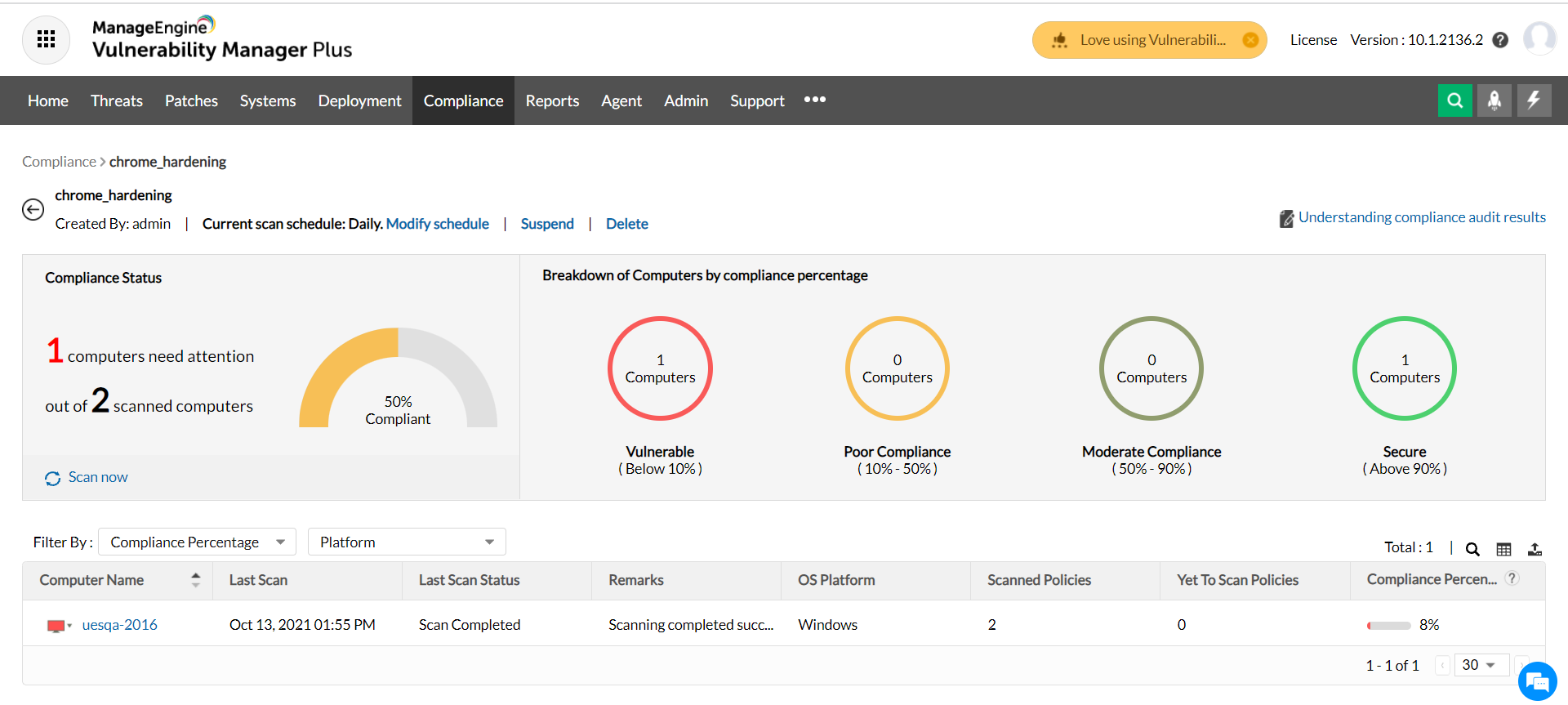

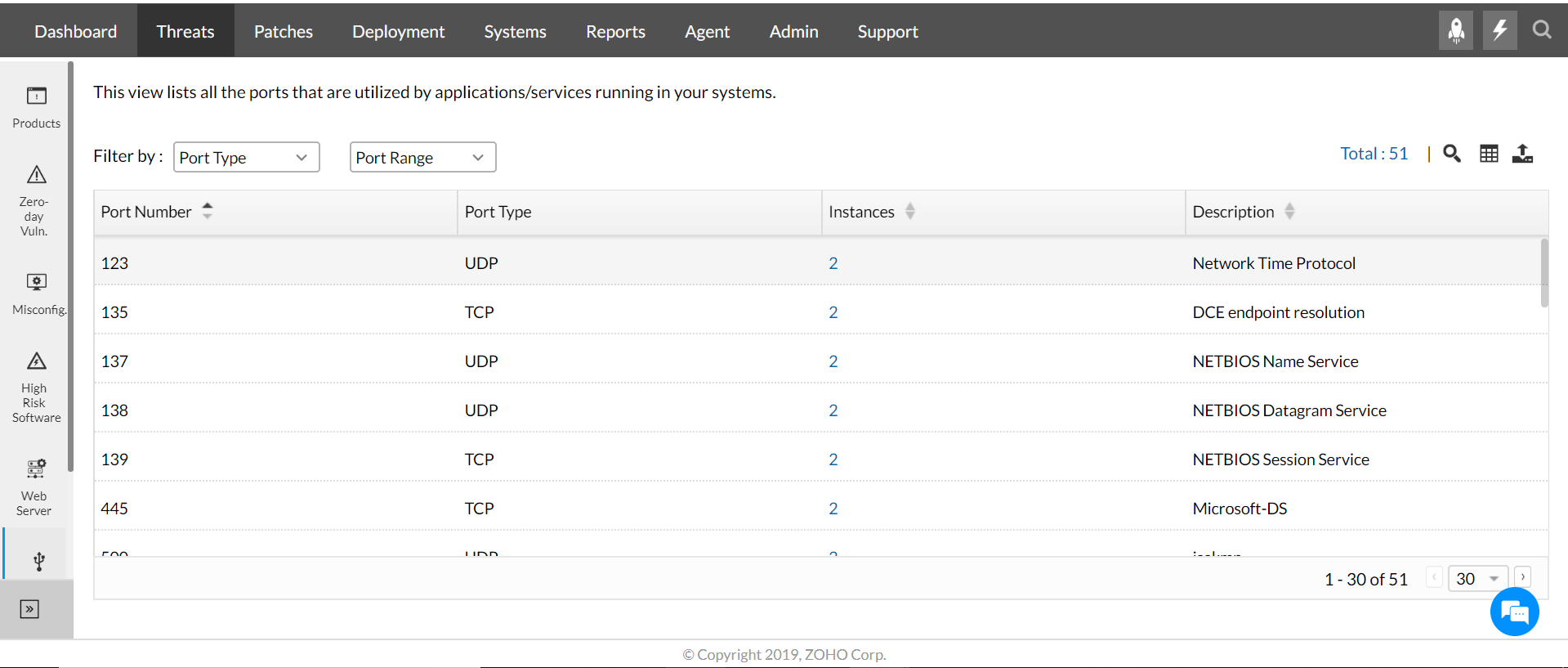

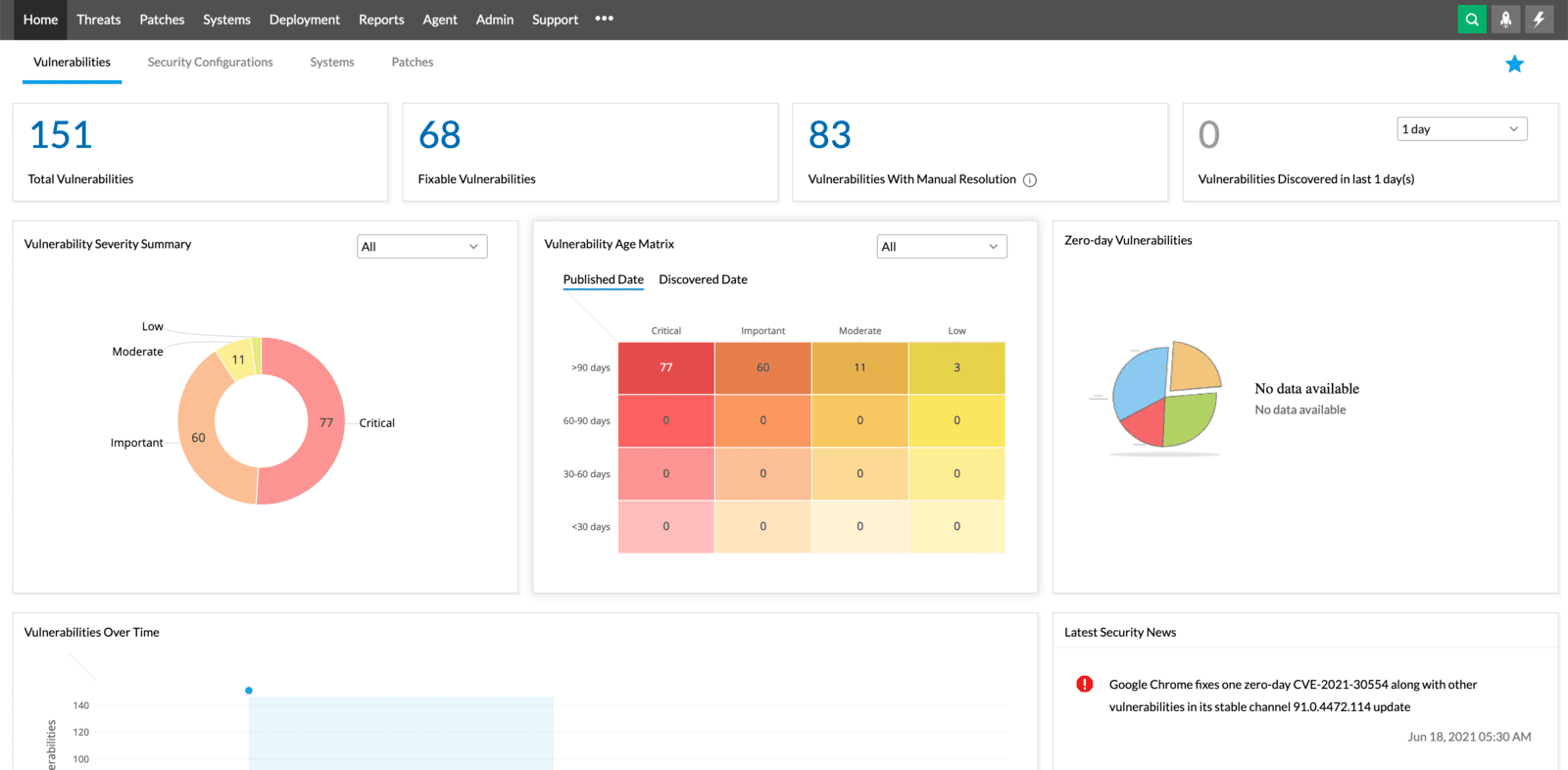

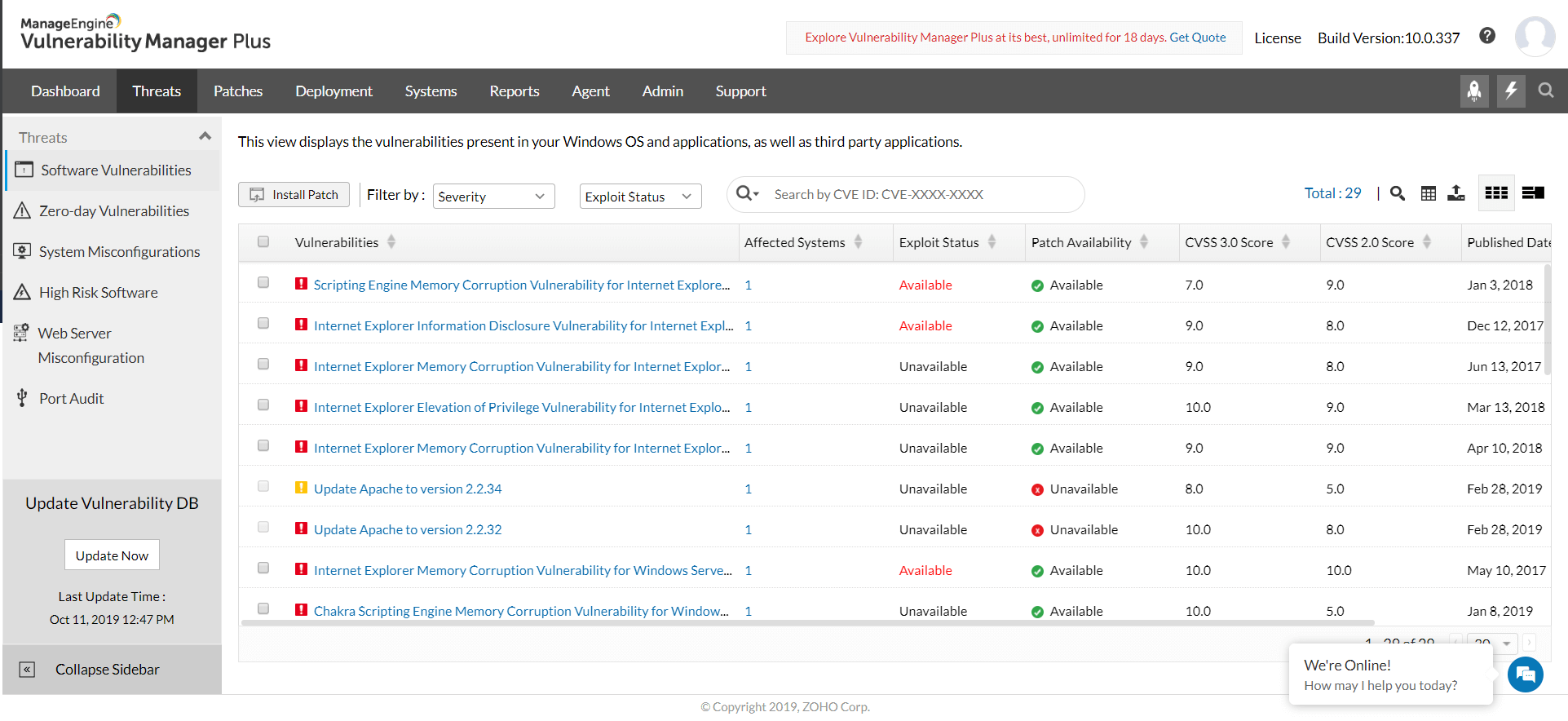

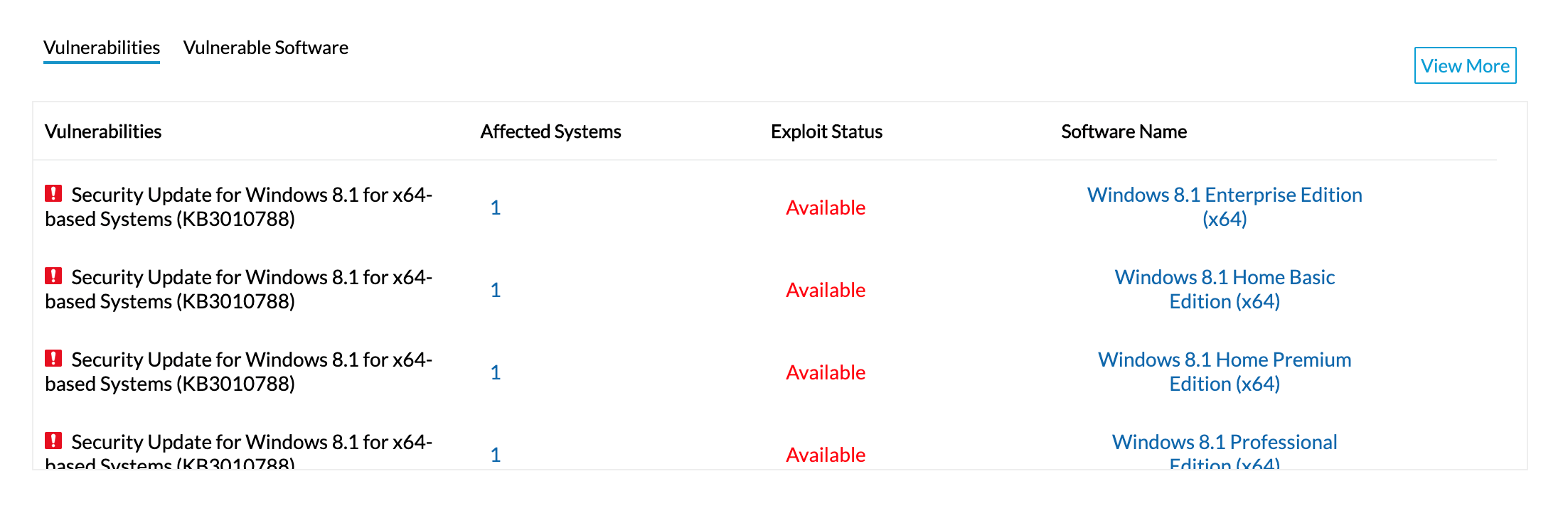

VULNERABILITY MANAGER PLUS (VMP)

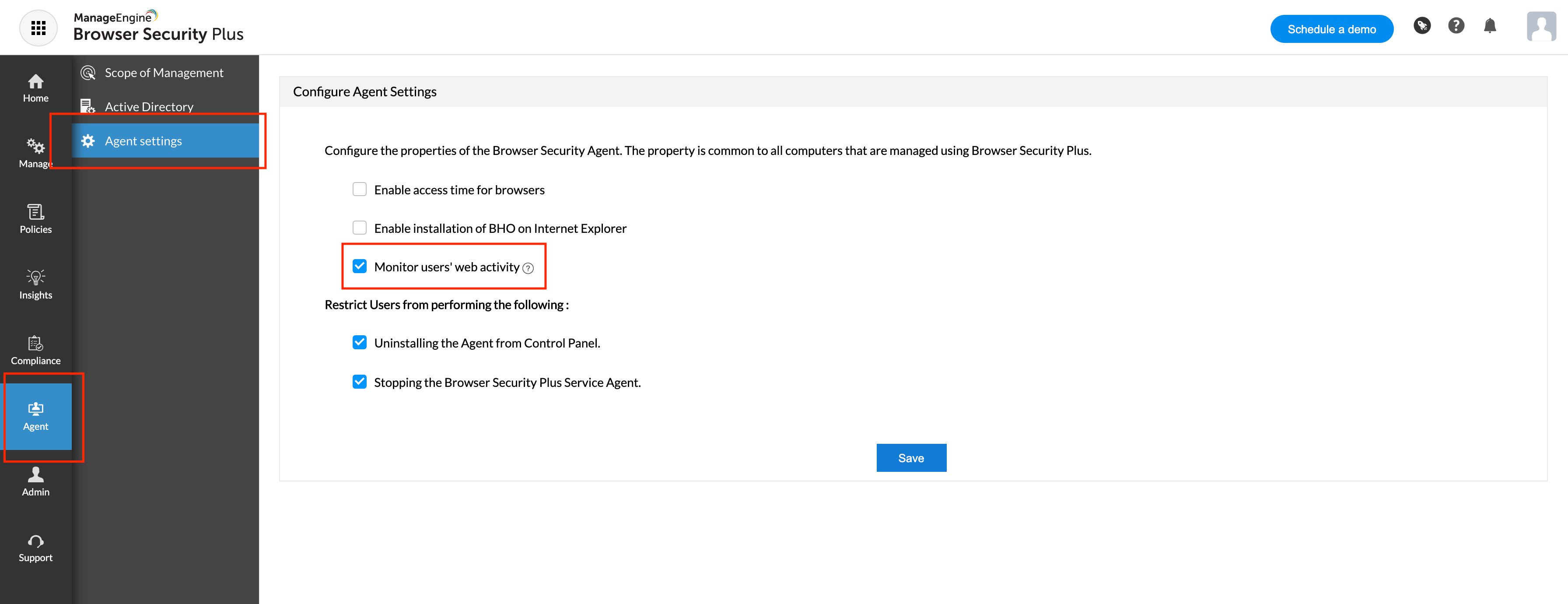

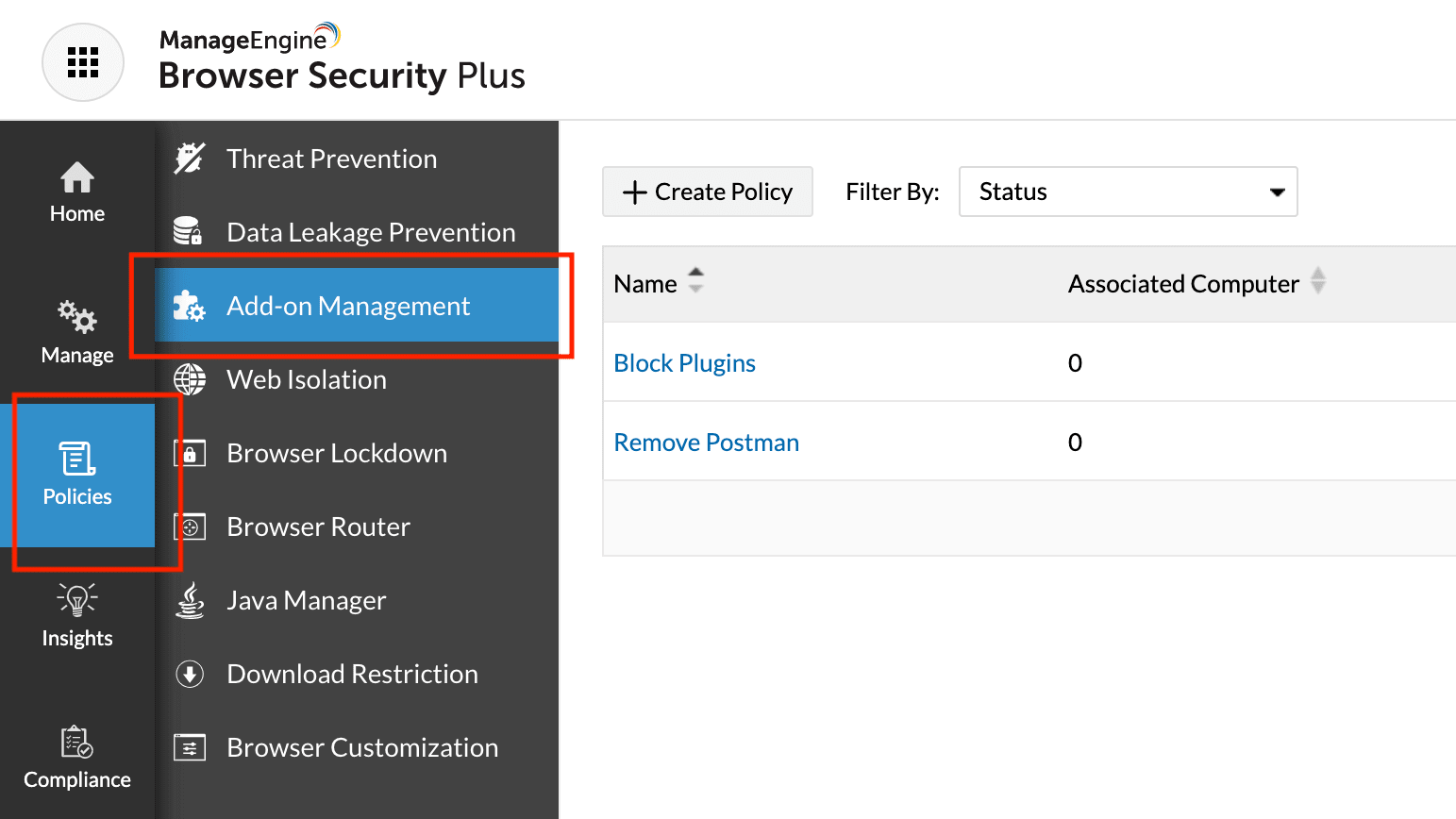

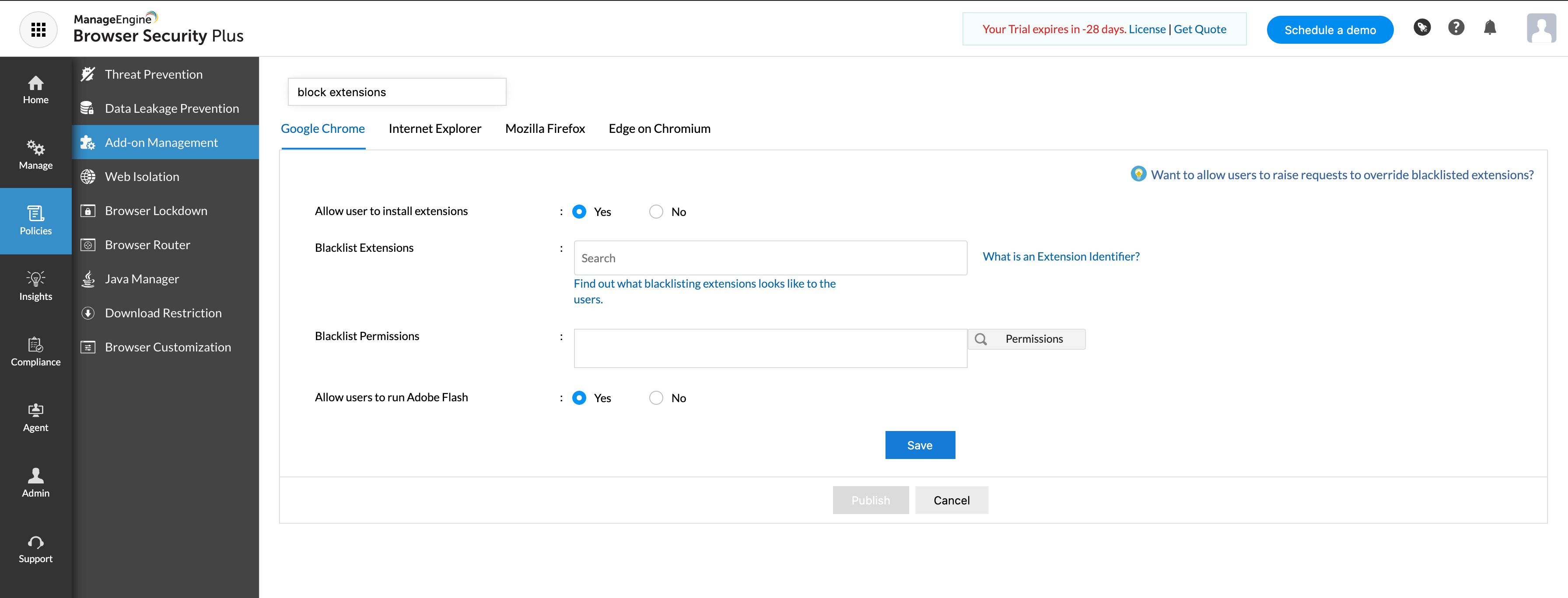

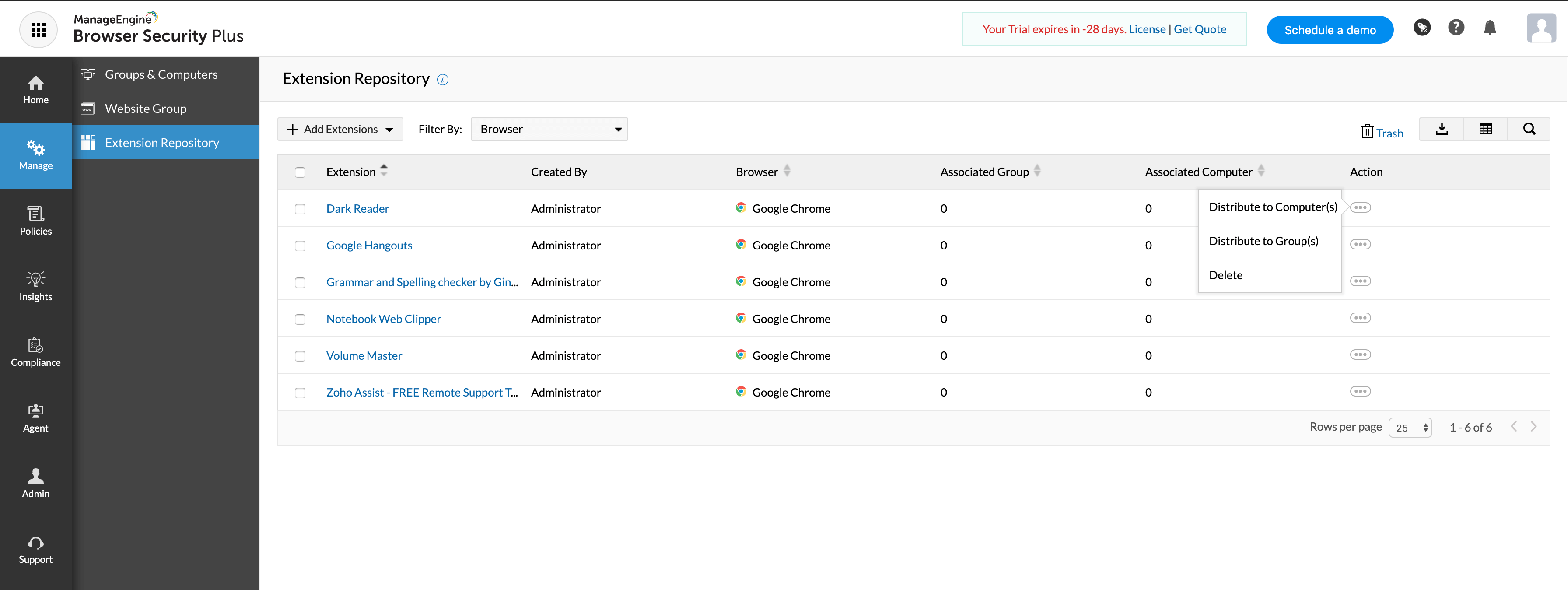

BROWSER SECURITY PLUS

IZOOLOGIC

Gestión de activos y huellas digitales.

Visibilidad del panorama de amenazas y el ecosistema criminal.

KIUWAN CODE SECURITY

Identifique defectos en su código según las características estándar de la industria, tales como: mantenibilidad, portabilidad, eficiencia y confiabilidad.

Audite las entregas de software de proveedores externos e internos, defina puntos de control y compare modificaciones. Kiuwan se conecta directamente a su entorno de desarrollo.

Administre su cartera de aplicaciones en todos los idiomas, esto permite una comprensión completa de los riesgos de su negocio. Además, nuestras herramientas proporcionan análisis predictivo para la toma de decisiones objetivas.

BEYOUNT TRUST

Gestione y proteja los accesos remotos para mesas de servicio y proveedores.

Password Safe le permite reducir el riesgo de uso indebido de credenciales privilegiadas a través de la administración automatizada de sesiones y contraseñas.

Con la plataforma, el equipo de seguridad es capaz de correlacionar informaciones de vulnerabilidades con las actividades del usuario.